老师要求我们了解nmap的参数,我就做了一些简单的了解。

输入nmap -h 后会显示帮助页面 类似于man nmap。

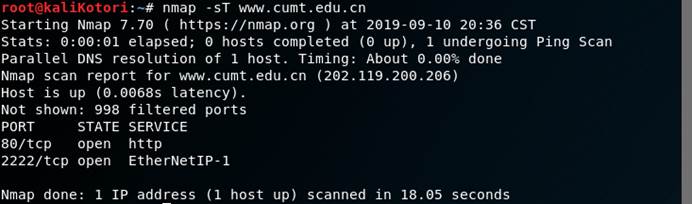

-sT 参数功能名称为TCP connect扫描,即当SYN扫描不能用时,TCP connect扫描就是默认的TCP扫描。优先级次于SYN扫描。根据nmap手册的部分功能注释:

-sT 目标ip

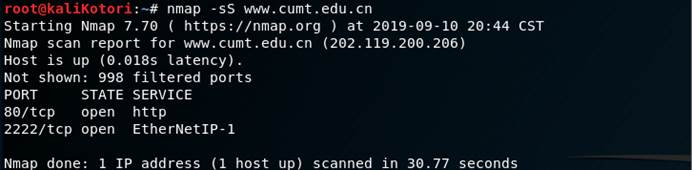

-sS 参数功能名称为TCP SYN扫描,即为默认的TCP connect扫描。根据nmap手册的注释:

-sS 目标ip

-sF;-sX;-sN 参数功能名称为TCP NULL,FIN,Xmas扫描。 根据nmap手册的注释:

-sF/X/N 目标ip

-sP功能参数名称为ping扫描。根据nmap手册的功能注释:

-sP 目标ip

-sU 功能参数名称为TCP UDP扫描。根据nmap手册的功能注释:

-sU 目标ip

-sA 功能参数名称为TCP ACK扫描。根据nmap手册的功能注释:

-sA 目标ip

-sR 参数的功能名称为TCP RPC扫描。即为RFC(远程函数调用)与其他方式结合的扫描。根据nmap手册的功能注释:

-sR 目标ip

PS:在测试过程中,nmap告知7.70版本的nmap已将-sR另起为-sV的别名调用参数。

翻来翻去没有找到-M,但是看到了-sM,于是就分析-sM吧

-sM参数功能名称为TCP Maimon扫描,此技术由其发现者的名字命名。此技术与Null,FIN,以及Xmas扫描完全一样,除了探测报文是FIN/ACK。 根据RFC 793 (TCP),无论端口开放或者关闭,都应该对这样的探测响应RST报文。根据nmap手册的功能注释:

-sM 目标IP

-P0参数功能名称为无ping扫描。即跳过nmap的发现阶段并对指定的ip或ip地址空间(例192.168.1.0/24)进行完全扫描。根据nmap手册的功能注释:

-P0 目标ip或ip地址空间

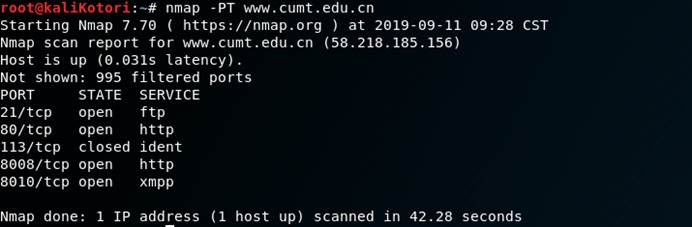

-PT参数功能名称为TCPping扫描。即在扫描之前先使用ping来测试哪些主机正在运行。根据nmap手册的功能注释:

-PT 目标ip

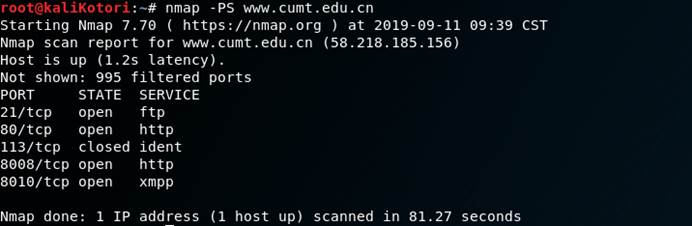

-PS参数功能名称为TCP SYN扫描。即发送了设置了SYN标志位的空TCP报文。根据nmap手册的功能注释:

-PS 目标ip

-PI 参数功能名称为ICMP echo扫描。即使用ICMP echo请求来扫描主机是否正在运行。根据nmap手册的功能注释:

-PI目标ip

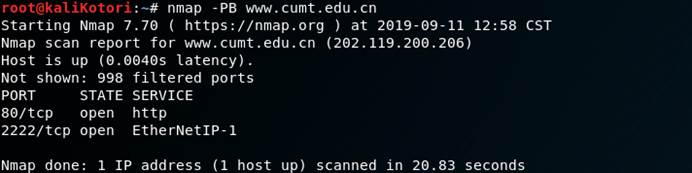

-PB 参数是默认的ping扫描选项。它使用ACK(-PT)和ICMP(-PI)两种扫描类型并行扫描。假设防火墙只能过滤其中的一种包,则此种方式可能会穿越防火墙。根据nmap手册的功能注释:

-PB 目标ip

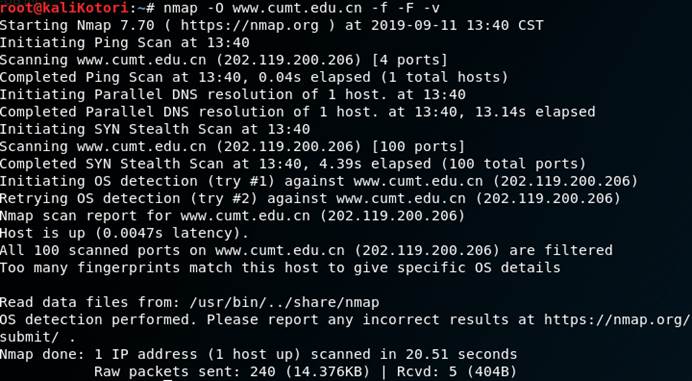

-O 参数功能为启用操作系统检测。-A功能与其类似,可以用-A来同时启用操作系统检测和版本检测。根据nmap手册注释:

-O 目标ip

-O –osscan-limit 目标ip (针对指定目标进行操作系统检测)

-O –osscan-guess;–fuzzy 目标ip(推测操作系统检测结果)

-I参数功能为打开nmap的反向标志扫描功能。但是在7.70版本的nmap已经不支持了。

-f;-F;-v参数分别为ip报文分段,快速扫描,和详细模式可以结合使用。

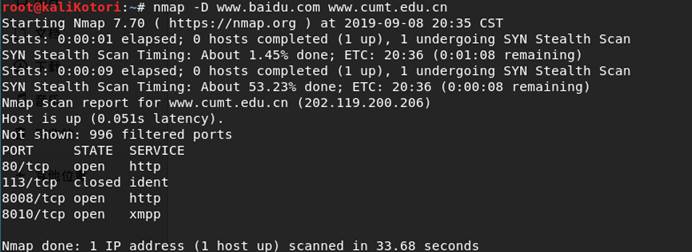

-D参数的功能为诱饵隐蔽扫描,即使用诱饵IP来隐藏正在进行的扫描。根据nmap手册的部分功能注释:

-D <decoy1 [,decoy2][,ME],…> 目标IP

其中decoy可以有多个并且用逗号分隔开,代表诱饵IP。ME选项的作用是将自身真实IP作为诱饵,扫描中若不使用ME,则nmap会自动将真实IP放在某一个位置。

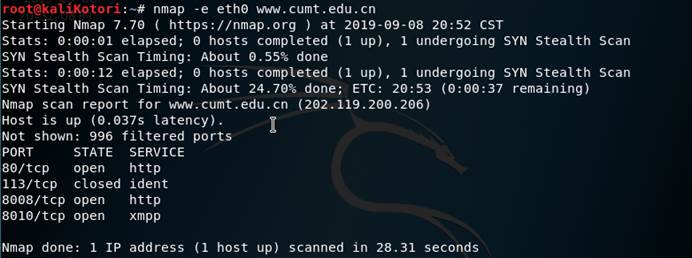

-S参数的功能为源地址哄骗,即使目标主机认为是别的IP在扫描,从而达到隐藏自身的作用。根据nmap手册的功能注释:

-e <interface> 指定接口

–spoof-mac <mac address,prefix,or vendor name> 源mac地址哄骗

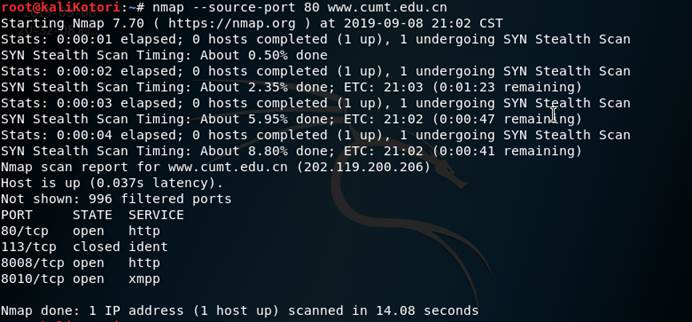

–source-port <portnumber>; -g <portnumber> 源端口哄骗 (-g与–source-port等价)